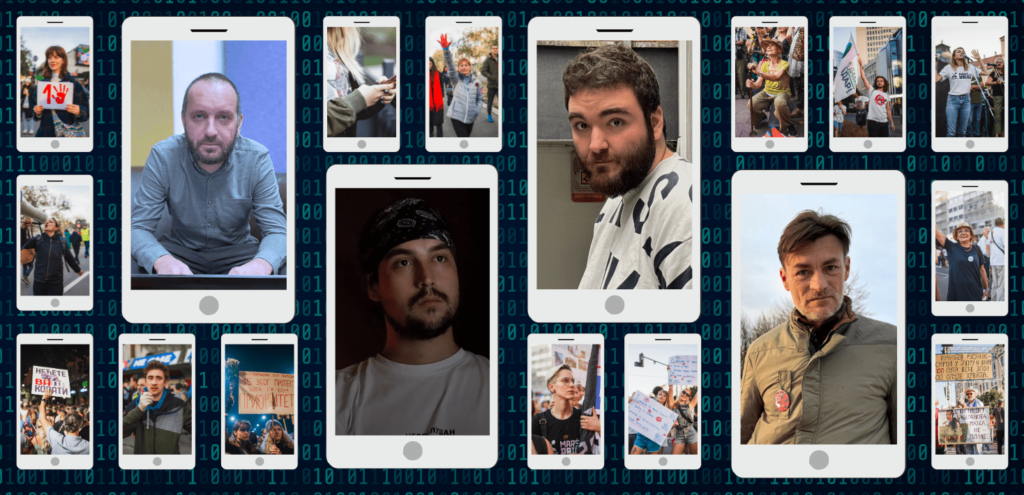

После нескольких месяцев анализа цифровых устройств правозащитная организация Amnesty International опубликовала отчёт, документирующий систематическое использование шпионского программного обеспечения сербскими силовыми структурами. Под наблюдением оказались независимые журналисты, экологические активисты и правозащитники — всего не менее 13 подтверждённых случаев за период с февраля 2024 по март 2025 года. Для русскоязычных жителей Балкан, следящих за ситуацией в регионе, расследование высветило масштаб цифровой слежки в стране, претендующей на членство в ЕС.

Как работала схема заражения

До публикации отчёта Amnesty International в декабре 2024 года использование шпионского ПО сербскими спецслужбами документально не подтверждалось. Журналисты и активисты периодически сообщали о подозрительном поведении своих устройств, однако технических доказательств не было.

Ситуация изменилась после того, как лаборатория безопасности Amnesty International (Security Lab) провела цифровую криминалистику телефонов нескольких пострадавших. Исследователи обнаружили следы программы NoviSpy — шпионского ПО, разработанного в Сербии не позднее 2018 года. По данным Amnesty, NoviSpy способен захватывать скриншоты экрана, считывать контакты и SMS-сообщения, активировать камеру и микрофон устройства, а затем передавать собранные данные на серверы, связанные со Службой безопасности и информации Сербии (BIA, Bezbednosno-informativna agencija).

Заражение происходило по схожему сценарию: сотрудники полиции или BIA задерживали человека под различными предлогами — от проверки документов до вызова на допрос — и изымали его телефон. Затем устройство разблокировали с помощью программно-аппаратного комплекса Cellebrite UFED израильского производства, после чего устанавливали NoviSpy. По данным отчёта, в ряде случаев для обхода защиты Android использовалась ранее неизвестная уязвимость в процессорах Qualcomm.

Подтверждённые случаи

Первым документально подтверждённым случаем стала история независимого журналиста Славиши Миланова (Slaviša Milanov). В феврале 2024 года его остановили полицейские в городе Пирот (юго-восток Сербии, около 300 км от Белграда) якобы для проверки на алкоголь. Телефон изъяли, а при возврате журналист заметил, что Wi-Fi и мобильные данные отключены.

«Это было очень неприятное чувство. Я был одновременно растерян, удивлён, разочарован и очень зол. Намерение полиции — получить данные о наших источниках», — рассказал Миланов в интервью изданию CyberScoop.

В июле 2024 года аналогичная процедура применялась к активисту движения «Не дамо Jадар» (Ne damo Jadar, «Не отдадим Ядар») Златко Кокановичу (Zlatko Kokanović). Движение выступает против добычи литиевой руды компанией Rio Tinto в долине реки Ядар на западе Сербии. Кокановича вызвали в офис BIA в городе Лозница (около 140 км к западу от Белграда) на «15-минутный разговор», который продлился четыре часа. По данным Amnesty, NoviSpy был установлен на его телефон в 09:38 по местному времени 18 июля 2024 года.

Осенью 2024 года, на фоне протестов после обрушения навеса железнодорожного вокзала в Нови-Саде 1 ноября (погибли 15 человек), под наблюдение попали и другие активисты. В ноябре был задержан эколог Никола Ристич (Nikola Ristić) — в его случае Cellebrite использовал уязвимость нулевого дня в процессоре Qualcomm для обхода шифрования Android. В октябре сотрудник культурной организации Krokodil был вызван в центральный офис BIA в Белграде для дачи показаний по делу о нападении на офис организации. Во время допроса его телефон Samsung Galaxy S24+ также был заражён NoviSpy.

Всего, по данным Amnesty и регионального издания BIRN (Balkan Investigative Reporting Network), подтверждены случаи заражения устройств не менее 13 человек: журналистов, экологов-активистов, членов правозащитных организаций и фермеров.

Pegasus против журналисток BIRN

В феврале 2025 года характер атак изменился. 14 февраля две журналистки издания BIRN Serbia — Елена Велькович (Jelena Veljković) и её коллега, известная под псевдонимом «Богдана» — получили сообщения в мессенджере Viber с телефонного номера, зарегистрированного на оператора Telekom Srbija. Сообщения содержали ссылки, ведущие на поддельную страницу, имитирующую сайт информационного портала N1. Анализ, проведённый лабораторией Amnesty, показал: это была попытка заражения шпионским ПО Pegasus израильской компании NSO Group.

«Когда я получила сообщение, я была дома — конституция гарантирует запрет прослушки в моём доме. Кто-то имел и мотив, и деньги для такого инструмента», — отметила Велькович.

Главный редактор BIRN Serbia Милорад Иванович (Milorad Ivanović) прокомментировал: «Хотя попытка шпионажа была изощрённой, сообщение примитивно: замолчать, отступить, бояться. Это нас не остановит».

NSO Group, разработчик Pegasus, заявила изданию, что продаёт своё ПО «исключительно проверенным государственным клиентам», однако отказалась подтвердить или опровергнуть наличие контракта с Сербией.

Международная реакция

Публикация отчёта Amnesty 16 декабря 2024 года запустила цепочку международных последствий.

Компания Cellebrite, чьё оборудование использовалось для разблокировки телефонов перед установкой NoviSpy, 25 февраля 2025 года объявила о приостановке лицензий сербским клиентам. «После проверки обвинений из декабрьского отчёта Amnesty мы сочли уместным прекратить использование наших продуктов соответствующими клиентами», — говорится в официальном заявлении компании. Cellebrite не уточнила, о каких именно клиентах идёт речь и носит ли мера временный или постоянный характер.

Норвегия, финансировавшая поставку оборудования Cellebrite сербскому МВД через Управление ООН по обслуживанию проектов (UNOPS), назвала ситуацию «тревожной». Министерство иностранных дел Норвегии заявило, что использование цифровых криминалистических инструментов в подобных целях «явно нарушает основные принципы норвежской помощи развитию».

Мэри Лолор (Mary Lawlor), специальный докладчик ООН по вопросам правозащитников, направила официальные коммуникации правительству Сербии в ноябре 2024 и марте 2025 года с требованием разъяснений по использованию NoviSpy, Pegasus и Cellebrite. По состоянию на 27 марта 2025 года ответа от сербских властей не поступило.

Бывший комиссар по защите персональных данных Сербии Родолюб Шабич (Rodoljub Šabić) в интервью BIRN отметил: «Незаконное использование этих „инструментов» властями несовместимо с идеей верховенства права и нарушает множество конституционных прав граждан».

Позиция сербских властей

BIA назвала отчёт Amnesty International «тривиальным и сенсационным», заявив, что он не заслуживает подробного комментария. Детального ответа на технические выводы расследования, включая обнаруженные IP-адреса серверов и образцы кода NoviSpy, ведомство не предоставило.

По данным правозащитных организаций, по состоянию на декабрь 2025 года ни одного уголовного дела по фактам незаконного использования шпионского ПО в Сербии не возбуждено. Коалиция некоммерческих организаций подала жалобы в прокуратуру страны ещё в декабре 2024 года, однако статус рассмотрения этих обращений остаётся неизвестным.

Что это означает для региона

Для журналистов, активистов и представителей гражданского общества на Балканах расследование подтвердило давние опасения относительно масштабов цифровой слежки. Сербия остаётся кандидатом на вступление в Европейский союз, однако вопросы верховенства права и свободы прессы регулярно поднимаются в оценочных докладах Еврокомиссии.

Европейский парламент в марте 2025 года инициировал запрос о незаконном использовании шпионского ПО в Сербии. Сетевые организации по защите свободы прессы — Media Freedom Rapid Response, SafeJournalists Network, Европейская федерация журналистов — призвали к немедленному расследованию и привлечению виновных к ответственности.

Ряд вопросов остаётся открытым. Точное число пострадавших неизвестно: Amnesty подтвердила 13 случаев, однако Google в декабре 2024 года разослал предупреждения о «государственных атаках» неустановленному числу пользователей Android. Неясно, была ли программа NoviSpy разработана внутри BIA или заказана у внешнего подрядчика. Не определена и судьба контрактов с NSO Group.

Материалы о ситуации со свободой прессы и гражданским обществом в Сербии регулярно публикуются в разделе «Сербия» на Smorodina.news.

Источники:

Материал подготовлен на основе анализа следующих публикаций:

- «Serbian authorities using spyware and Cellebrite forensic extraction tools to hack journalists and activists»

Amnesty International, Security Lab • Великобритания/международная НПО • 16 декабря 2024, 00:01 GMT

Язык: английский | Ссылка на оригинал ➚ - «Two BIRN Journalists in Serbia Targeted with Pegasus Spyware»

BIRN (Balkan Investigative Reporting Network), Aleksa Tošić • Сербия/региональная сеть • 27 марта 2025

Язык: английский | Ссылка на оригинал ➚

Дополнительные источники для контекста:

- SHARE Foundation: технический анализ NoviSpy

- Cellebrite: официальное заявление о приостановке лицензий (25.02.2025)

- European Western Balkans: региональный контекст

- CyberScoop: интервью с пострадавшими

Реакции в соцсетях:

- X: @DonnchaC, 16.12.2024

:

Материал основан на анализе отчёта Amnesty International (87 страниц, включая технические приложения) и расследования BIRN. Противоречия между источниками (точное число жертв, детали контрактов с NSO Group) отражены в тексте с указанием диапазона оценок. Хронология событий выстроена по датам с учётом часовых поясов (UTC и местное время Сербии, CET/CEST).

Данный материал представляет собой обобщение информации из указанных источников. Редакция Smorodina.news стремится к максимальной точности, но рекомендует обращаться к оригинальным публикациям для получения полной картины событий.

© 2025 Smorodina.news. Материал предоставлен в соответствии с принципами добросовестного использования (Fair Use) исключительно в информационных целях.